Di antara keluarga malware yang Prometheus TDS telah keluarkan sejauh ini adalah BazarLoader, IcedID, QBot, SocGholish, Hancitor, dan Buer Loader, semuanya biasa digunakan dalam tahap serangan perantara untuk mengunduh muatan yang lebih merusak.

Layanan pengiriman Trojan

Sistem arah lalu lintas (TDS) memungkinkan pengalihan pengguna ke konten berdasarkan karakteristik tertentu (misalnya lokasi, bahasa, jenis perangkat) yang menentukan tindakan lebih lanjut.

Pelaku ancaman telah menggunakan alat tersebut selama lebih dari satu dekade. Laporan tahun 2011 dari Trend Micro merinci peningkatan botnet Koobface dengan komponen TDS yang meningkatkan keuntungan dengan mengarahkan lalu lintas ke situs web iklan afiliasi.

Para peneliti di perusahaan keamanan siber Group-IB menemukan bahwa operasi malware-as-a-service (MaaS) Prometheus TDS diiklankan di forum bawah tanah setidaknya sejak Agustus 2020 seharga $250 per bulan.

Seorang pengguna bernama Main mempromosikannya sebagai "sistem pengalihan profesional" dengan perlindungan anti-bot yang cocok untuk pemasaran email, menghasilkan lalu lintas, dan rekayasa sosial.

Prometheus menggunakan jaringan situs web yang terinfeksi dengan pintu belakang yang dapat diakses dari panel administrasi layanan, tempat pelanggan dapat membuat profil untuk target mereka.

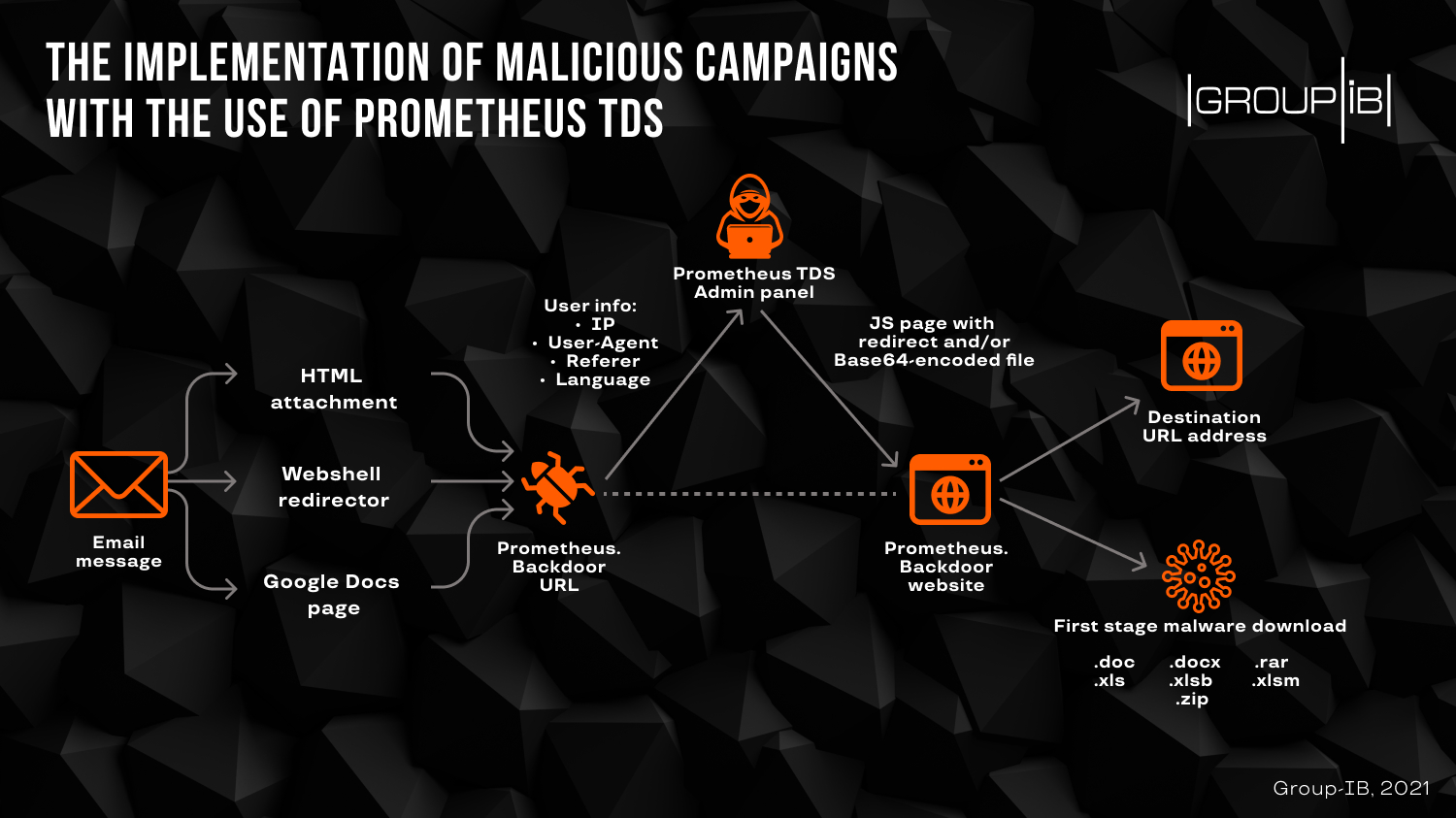

Para peneliti mengatakan bahwa pengguna dapat diarahkan ke situs web yang terinfeksi Prometheus.Backdoor melalui kampanye email yang mengirimkan file HTML dengan pengalihan, atau tautan ke web shell yang mengarah ke situs yang disusupi, atau dokumen Google yang mengarah ke URL berbahaya .

Ketika pengguna mendarat di situs web yang diretas, Prometheus.Backdoor berbasis PHP mengumpulkan detail koneksi (alamat IP, agen pengguna, header perujuk, zona waktu, bahasa) dan meneruskannya ke panel admin.

“If the user is not recognized as a bot, then, depending on the configuration, the administrative panel can send a command to redirect the user to the specified URL, or to send a malicious file. The payload file is sent using a special JavaScript code“ - Group-IB

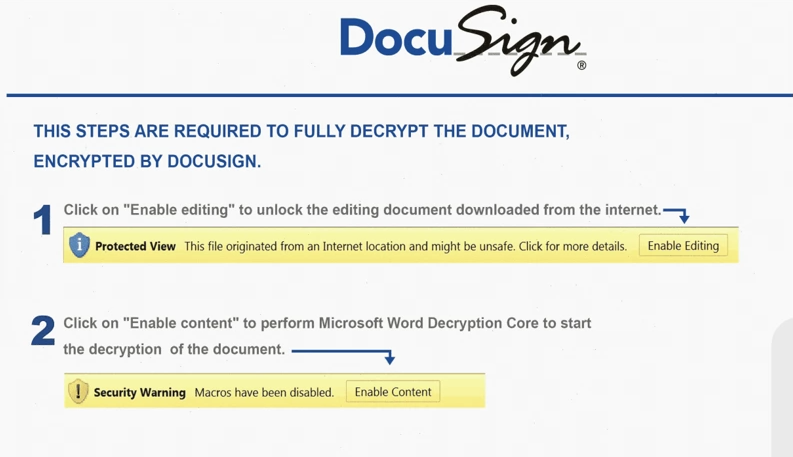

Kode berbahaya sering disembunyikan dalam dokumen Microsoft Word atau Excel yang berbahaya, meskipun arsip ZIP dan RAR juga telah digunakan.

Selama penyelidikan mereka, tim Intelijen Ancaman Grup-IB menemukan lebih dari 3.000 alamat email target dalam kampanye yang menggunakan Prometheus TDS.

Beberapa kotak masuk yang ditargetkan milik lembaga pemerintah AS, perusahaan, dan perusahaan di sektor perbankan dan keuangan, ritel, energi dan pertambangan, keamanan siber, perawatan kesehatan, TI, dan asuransi.

Saat menyelidiki kampanye distribusi malware Prometheus TDS, para peneliti menemukan lusinan dokumen Office berbahaya yang mengirimkan Campo Loader (alias BazarLoader), Hancitor, QBot, IcedID, Buer Loader, dan SocGholish.

Semua trojan di atas adalah pengunduh malware yang terlibat selama setahun terakhir dalam tahap awal serangan ransomware (WastedLocker, Ryuk, Egregor, RansomExx, REvil, Cuba, Conti).

Namun, tim Intelijen Ancaman Grup-IB mengatakan kepada BleepingComputer bahwa mereka tidak dapat menautkan Prometheus TDS ke serangan ransomware karena mereka memeriksa file berbahaya di lingkungan virtual.

“Group-IB researchers examined the extracted malicious files in the virtual environment, while ransomware operators now tend to be selective, which means that after the network compromise they proceed with the lateral movement to find out more about the compromised company and decide whether it’s worth to encrypt its network. So possibly the virtual machines didn't seem attractive enough to the cybercriminals” - Group-IB

Setelah mengunduh malware, beberapa dokumen berbahaya mengarahkan pengguna ke situs web yang sah (DocuSign, USPS), untuk menutupi infeksi malware.

Fake VPN, spam, and password brute-forcing

Selain malware, Prometheus TDS juga telah digunakan untuk mengarahkan pengguna ke situs yang menawarkan solusi VPN palsu, menjual produk farmasi (spam Viagra), atau halaman phishing untuk informasi perbankan.Siapa pun yang berada di belakang Prometheus juga menjalankan layanan lain yang disebut BRChecker - alat brute force kata sandi, yang berbagi infrastruktur yang digunakan oleh layanan TDS.